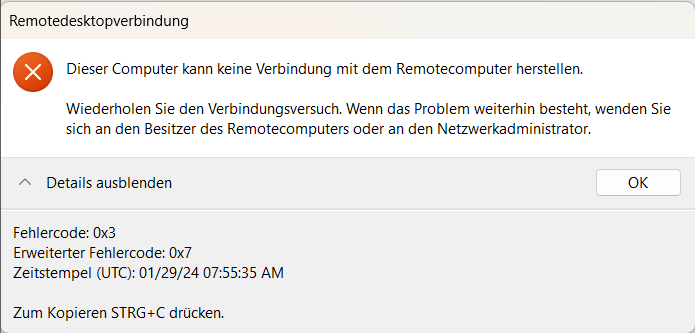

Bekommt ihr beim Versuch, mit einer RDP Verbindung zu einem Server zu verbinden:

Dann klappt dieses Workarround:

SSL for Remote (RDP) Connections not Required (CIS LEVEL 1)

Überblick

Der empfohlene Status der Richtlinieneinstellung „Verwendung einer bestimmten Sicherheitsschicht für Remoteverbindungen (RDP) erforderlich“ ist „Aktiviert: SSL“.

Beschreibung

Diese Richtlinieneinstellung gibt an, ob die Verwendung einer bestimmten Sicherheitsebene erforderlich ist, um die Kommunikation zwischen Clients und RD-Sitzungshostservern während RDP-Verbindungen (Remote Desktop Protocol) zu sichern.

Wenn Sie diese Richtlinieneinstellung aktivieren, muss die gesamte Kommunikation zwischen Clients und RD-Sitzungshostservern während Remoteverbindungen die in dieser Einstellung angegebene Sicherheitsmethode verwenden.

Folgende Sicherheitsmethoden stehen zur Verfügung:

- Negotiate : Die Negotiate-Methode erzwingt die sicherste Methode, die vom Client unterstützt wird. Wenn Transport Layer Security (TLS) Version 1.0 unterstützt wird, wird es zur Authentifizierung des RD-Sitzungshostservers verwendet. Wenn TLS nicht unterstützt wird, wird die native RDP-Verschlüsselung (Remote Desktop Protocol) zur Sicherung der Kommunikation verwendet, der RD-Sitzungshostserver wird jedoch nicht authentifiziert. Eine native RDP-Verschlüsselung (im Gegensatz zur SSL-Verschlüsselung) wird nicht empfohlen.

- RDP : Die RDP-Methode verwendet native RDP-Verschlüsselung, um die Kommunikation zwischen dem Client und dem RD-Sitzungshostserver zu sichern. Wenn Sie diese Einstellung auswählen, wird der RD-Sitzungshostserver nicht authentifiziert. Eine native RDP-Verschlüsselung (im Gegensatz zur SSL-Verschlüsselung) wird nicht empfohlen.

- SSL (TLS 1.0) : Die SSL-Methode erfordert die Verwendung von TLS 1.0 zur Authentifizierung des RD-Sitzungshostservers. Wenn TLS nicht unterstützt wird, schlägt die Verbindung fehl. Dies ist die empfohlene Einstellung für diese Richtlinie.

Wenn Sie diese Richtlinieneinstellung deaktivieren oder nicht konfigurieren, wird die Sicherheitsmethode, die für Remoteverbindungen zu RD-Sitzungshostservern verwendet werden soll, nicht auf Gruppenrichtlinienebene angegeben.

Auswirkungen

Die native RDP-Verschlüsselung (Remote Desktop Protocol) gilt mittlerweile als schwaches Protokoll, daher wird die Durchsetzung der Verwendung einer stärkeren TLS-Verschlüsselung (Transport Layer Security) für die gesamte RDP-Kommunikation zwischen Clients und RD-Sitzungshostservern bevorzugt.

Lösung

Um die Richtlinie wie empfohlen zu konfigurieren, führen Sie die folgenden Schritte aus (wählen Sie eine der vorgeschlagenen Methoden): Fehlerbehebung mithilfe der Syxsense-KonsoleDiese Schwachstelle kann automatisch in der Syxsense-Konsole behoben werden.Schauen Sie sich das Beispiel der Syxsense Cortex Workflow- Implementierung an.Verwenden des Editors für lokale Gruppenrichtlinien Drücken Sie die Tasten Windows+R, geben Sie „gpedit.msc“ ein und drücken Sie OK. Navigieren Sie zu „Lokale Computerrichtlinie“ > „Computerkonfiguration“ > „Administrative Vorlagen“ > „Windows-Komponenten“ > „Remotedesktopdienste“ > „Remotedesktop-Sitzungshost“ > „Sicherheit“. Doppelklicken Sie im rechten Bereich auf die Richtlinieneinstellung „Verwendung einer bestimmten Sicherheitsschicht für Remote-Verbindungen (RDP) erforderlich“.   Setzen Sie es auf „Aktiviert“ Wählen Sie im Bereich „Optionen“ die SSL-Sicherheitsebene aus der Dropdown-Liste aus OK klicken‘  |