Der Remote-Zugriff auf unsere Router sollte vorzugsweise über eine VPN-Client-Einwahl realisiert werden, beispielsweise über den LANCOM Advanced VPN Client. Ist dies nicht möglich, muss häufig der Zugriff über die WAN-Verbindung ermöglicht werden. Dieses Dokument erläutert die verschiedenen Möglichkeiten, den Fernzugriff auf einen LANCOM Router aus dem WAN abzusichern.

Anforderungen:

- LCOS ab Version 9.x ( neueste Version herunterladen )

- LANtools ab Version 9 ( neuste Version herunterladen )

Option 1: Aktivieren bestimmter Verwaltungsprotokolle für den WAN-Zugriff

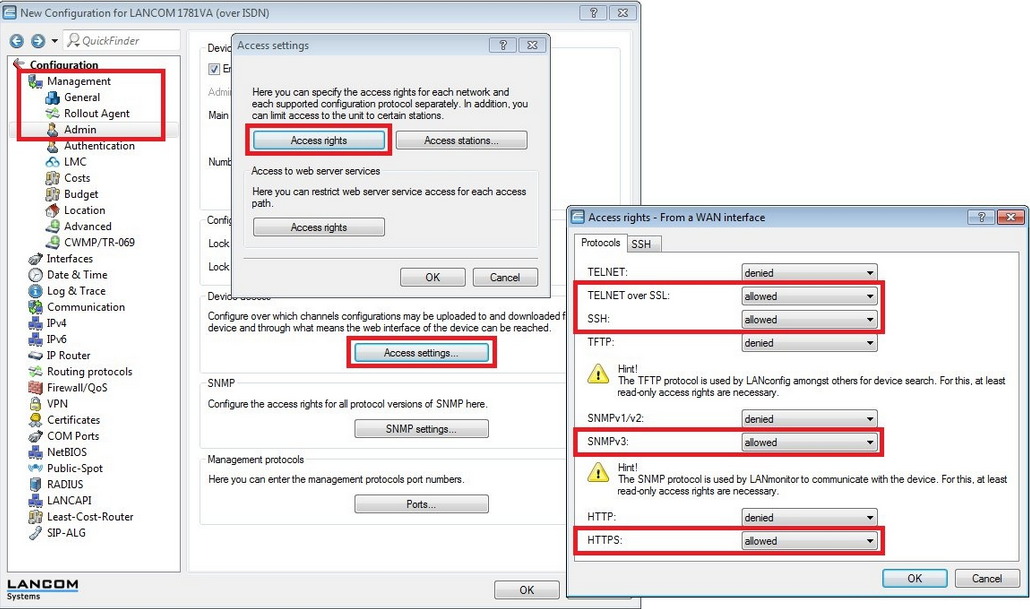

Die Aktivierung des Zugriffs auf Verwaltungsprotokolle aus dem WAN erfolgt unter Verwaltung -> Admin -> Zugriffseinstellungen -> Zugriffsrechte -> Von einer WAN-Schnittstelle .

- Wenn der Zugriff auf ein bestimmtes Protokoll aus dem WAN ermöglicht werden soll, wählen Sie im Drop-down-Menü erlaubt aus.

- Wenn der Zugriff aus dem WAN nicht erlaubt ist, wählen Sie denied aus .

- Soll der Router nur über VPN erreichbar sein, dann wählen Sie nur über VPN .

- Standardmäßig wird der Zugriff auf alle Verwaltungsprotokolle aus dem WAN verweigert .

Hinweis:

Der Zugriff auf den Router aus dem WAN sollte nur verschlüsselte Protokolle verwenden (HTTPS, SSH, Telnet über SSL, SNMPv3). Ansonsten ist das Passwort als Klartext lesbar!

Option 2: Zugriff auf den Router nur von bestimmten IP-Adressen und/oder IP-Netzwerken

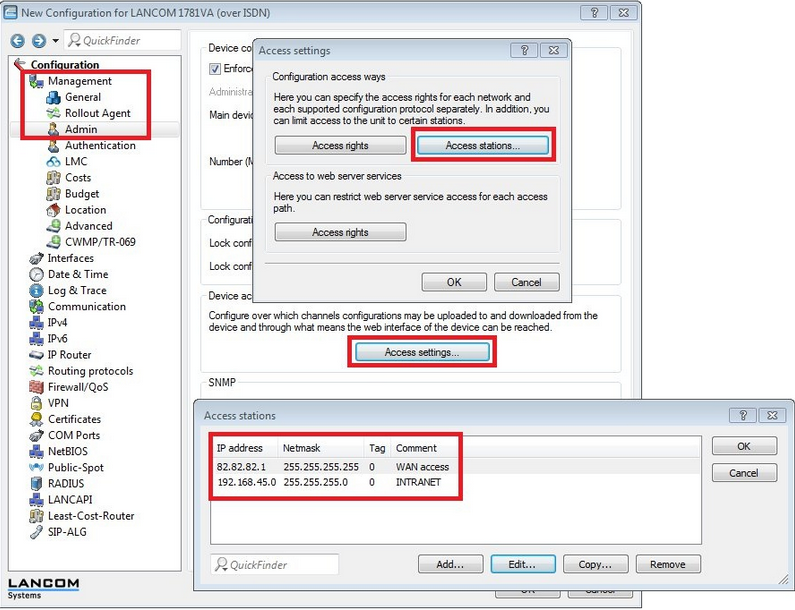

aus aktivieren Um den Zugriff aus dem WAN nur von einer bestimmten öffentlichen IP-Adresse aus zuzulassen, gehen Sie zu Management -> Admin -> Access settings -> Access stations .

Die Tabelle der Zugangsstationen ist eine Whitelist. Der Zugriff ist nur von den dort hinterlegten IP-Adressen bzw. IP-Netzwerken möglich.

Wichtig:

Die Tabelle Zugangsstationen muss alle IP-Netzwerke bzw. IP-Adressen enthalten, von denen der Zugriff auf den Router erlaubt werden soll. Folglich müssen hier auch die internen Netze hinterlegt werden. Andernfalls ist der Zugriff auf den Router aus dem internen Netz nicht mehr möglich!

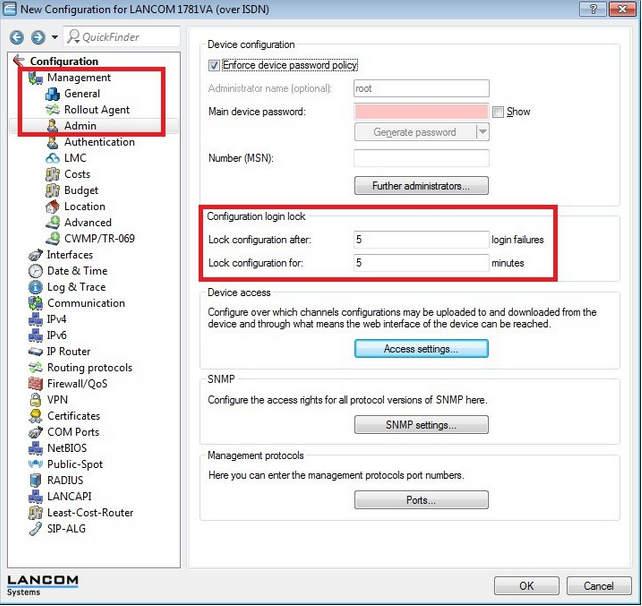

Option 3: Anmeldesperre für die Konfiguration

Wenn Verwaltungsprotokolle über das WAN zugänglich sind, sollten Sie mit häufigen Internet-basierten Brute-Force-Angriffen rechnen, die versuchen, Zugriff auf den Router zu erlangen. Hier greift der Brute-Force-Schutz.

Die entsprechende Einstellung finden Sie unter Verwaltung -> Admin -> Konfiguration Anmeldesperre . Standardmäßig führen 5 fehlgeschlagene Anmeldungen dazu, dass das Verwaltungsprotokoll für 5 Minuten global gesperrt wird.

Dieses Verwaltungsprotokoll ist daher für die Dauer dieser Sperre auch aus dem internen Netz nicht verfügbar.

Das Ereignisprotokoll zeigt an, ob ein Verwaltungsprotokoll gesperrt wurde. In WEBconfig ist es unter LCOS-Menübaum -> Status -> Config -> Event Log zu finden .

Die folgende Abbildung zeigt, dass zu viele fehlgeschlagene Anmeldeversuche über SSH unternommen wurden. Dieses Protokoll wurde daraufhin gesperrt (LoginBlocked).

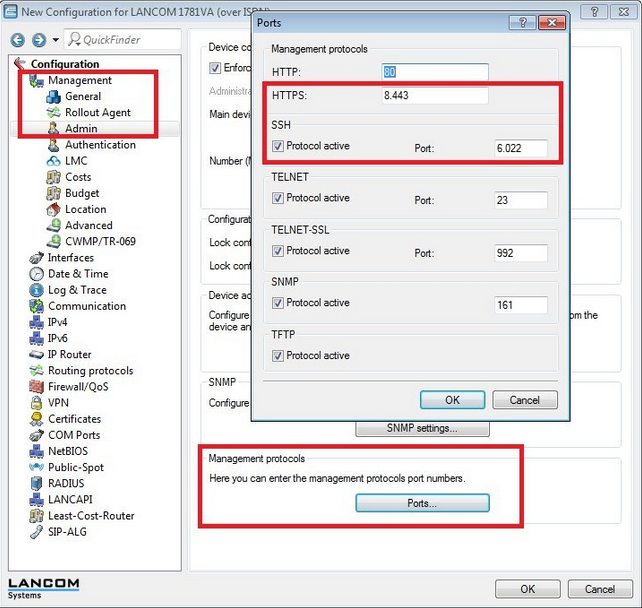

Option 4: Standardport ändern

Da Brute-Force-Angriffe normalerweise auf die Standardports abzielen, empfehlen wir Ihnen, die Ports zu ändern, die von allen Verwaltungsprotokollen verwendet werden, auf die über das WAN zugegriffen werden kann.

Diese Einstellung befindet sich unter Management -> Admin -> Ports .

Die Porteinstellungen sind global. Der Zugriff auf diese Verwaltungsprotokolle sowohl aus dem WAN als auch aus dem LAN ist nur auf dem geänderten Port möglich.